La cybersécurité simplifiée

Protégez vos données et votre activité sans être un expert de la sécurité informatique.

Protégez vos données et votre activité sans être un expert de la sécurité informatique.

3 technologies complémentaires pour une protection complète !

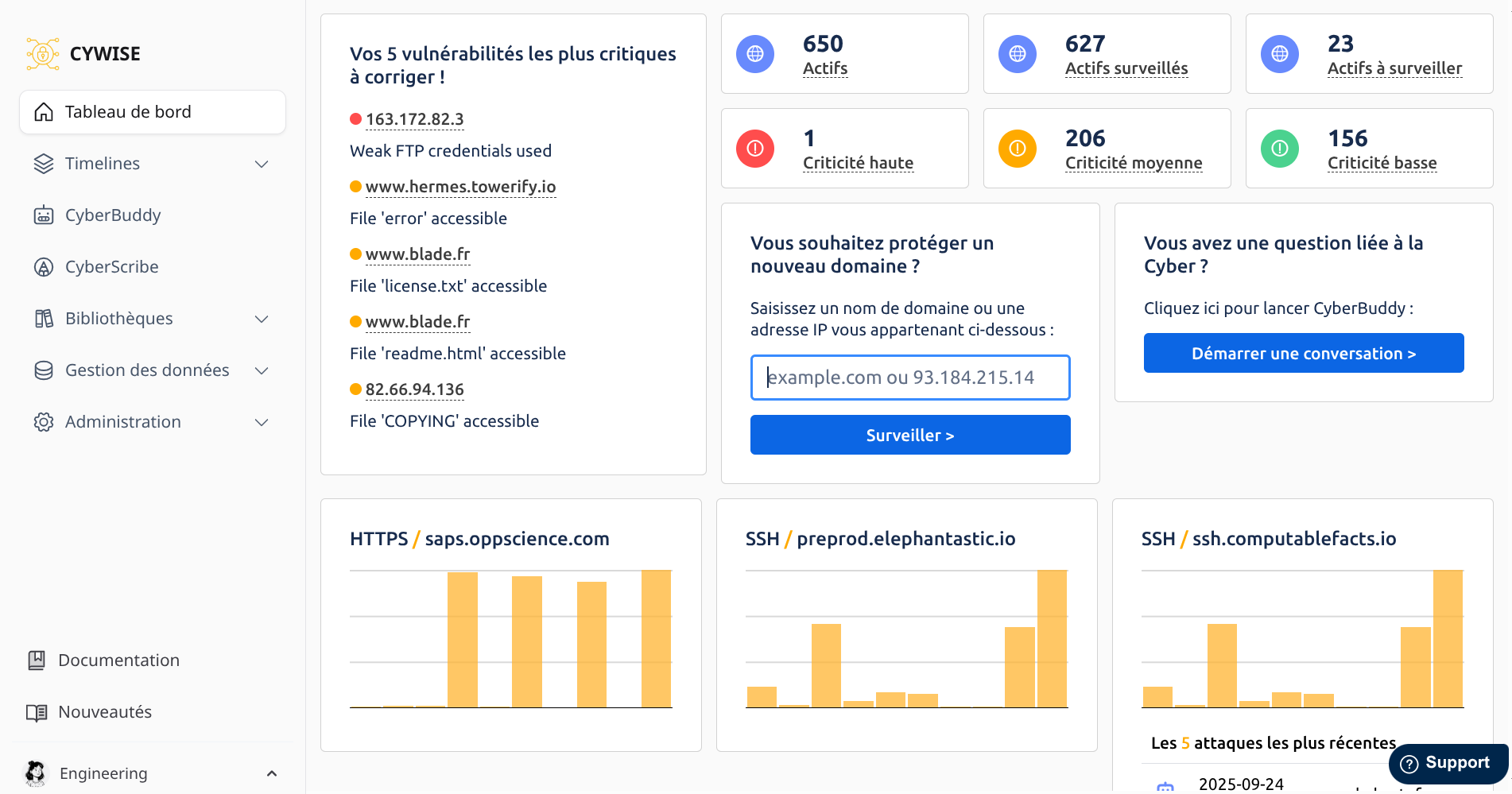

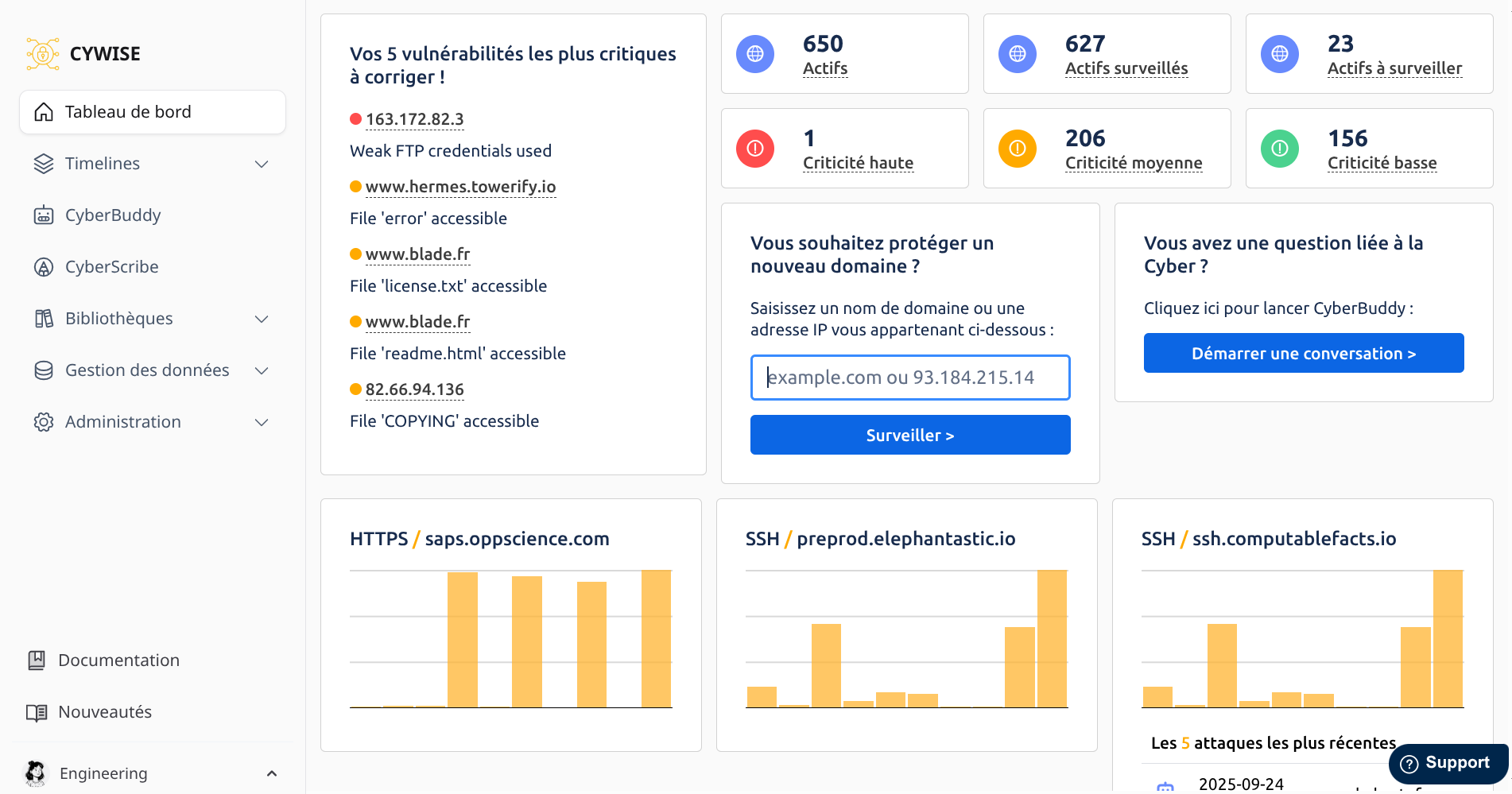

Surveillance proactive et correction automatisée. Analyse continue de votre infrastructure pour détecter plus de 50 000 vulnérabilités.

Analyse quotidienne de 10 millions d'identifiants fuités. Détectez les comptes compromis avant toute exploitation malveillante.

Piégez les attaquants avec des leurres numériques. Identifiez les menaces en temps réel avant qu'elles ne touchent vos systèmes critiques.

3 outils pour anticiper les problèmes !

Renforcez la sécurité de vos serveurs Linux et Windows. Détectez rapidement tout écart de configuration de vos machines.

Surveillez les activités suspectes en temps réel. Détection proactive des comportements anormaux sur vos serveurs.

Collectez les métriques essentielles (CPU, stockage) pour garantir la stabilité et la performance de votre infrastructure.

3 outils pour agir vite et efficacement !

Recevez un rapport hebdomadaire clair et priorisé directement dans votre boîte mail ou intégrez un flux JSON à vos outils de sécurité (SIEM, SOC, etc.). Les vulnérabilités critiques sont mises en avant pour une action immédiate.

Créez des accès dédiés et sécurisés pour chaque prestataire, limités à leur périmètre. Supervisez l'ensemble des vulnérabilités quels que soient les acteurs impliqués via une seule interface centralisée.

Nous générons des scripts Bash (Linux) ou PowerShell (Windows) prêts à l'emploi, pour corriger vos vulnérabilités sans intervention manuelle. Gain de temps, réduction des erreurs.

Votre expert en cybersécurité, disponible 24/7. CyberBuddy vous guide en temps réel en s'appuyant sur des bases de connaissances vérifiées (NIST, ANSSI, etc.)

CyberScribe vous accompagne pas à pas pour rédiger des documents clairs et conformes (Charte Informatique, Charte IA, Politique de Sécurité des Systèmes d'Information) grâce à l'intelligence artificielle.

Essayer gratuitement

Des solutions adaptées à chaque besoin.

Nos réponses aux questions les plus courantes sur Cywise.

Nos clients partagent leur expérience.

"Cywise est le meilleur produit que j'ai vu en matière de détection de vulnérabilités de qualité, sans faux positifs."

"Avec Cywise, nous avons vu produire une PSSI claire et complète pour notre client en quelques jours au lieu de plusieurs semaines. Un vrai game changer aussi bien en terme de temps qu'en terme de qualité et de suivi."

"La solution a amélioré notre visibilité des périmètres exposés et internes. Nous avons été notifiés automatiquement des vulnérabilités à corriger. Rien de critique, heureusement. Depuis, nous sommes alertés dès qu'un changement important est détecté. En somme l'idéal pour une PME comme la nôtre."